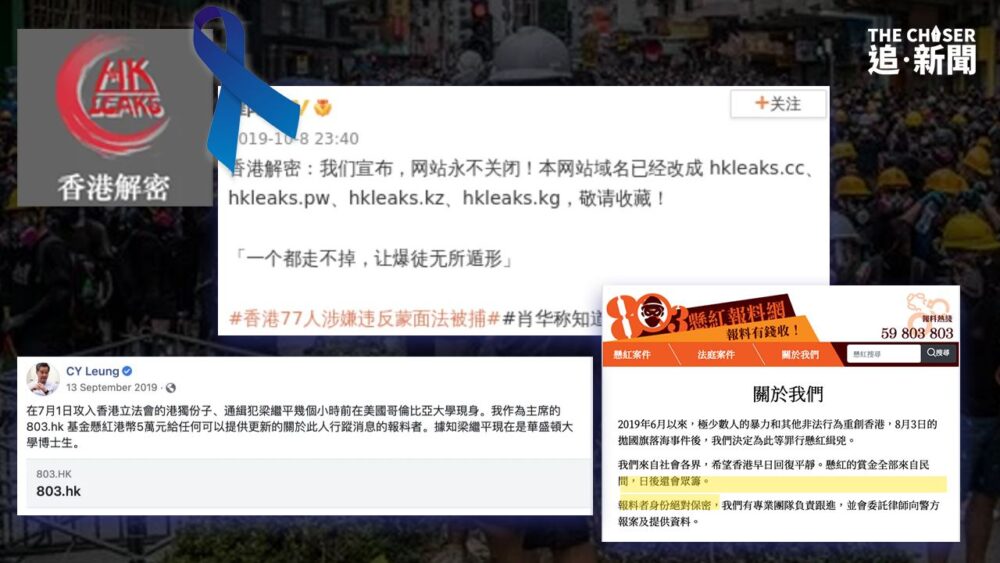

加拿大多倫多大學公民實驗室(Citizen Lab)周四(13日)公佈最新調查研究報告,在2019年反送中運動公開2,800名香港泛民人士、社運人士,教師、大學校長、以至記者的起底網站「香港解密」(HK Leaks),極有可能與中國政府國家安全部有關。「香港解密」網站(hkleaks.pk)現時已無法顯示,但該網站在今年6月10日仍然正常運作。

「香港解密」在2019年反送中運動已開始運作,以「亂港頭目」、「黄絲老師」、「無良記者」,以及「亂港暴徒」等四大範疇分門別類,公開大批泛民人士、示威者、記者,甚至普羅市民的手機號碼、身份證號碼、住址等個人資料。該網站過去已被港媒揭發,其伺服器設於俄羅斯,由中共有關的群組負責推廣。

報道無罪 知情有價 請即訂閱《追新聞》:

https://www.patreon.com/thechasernews

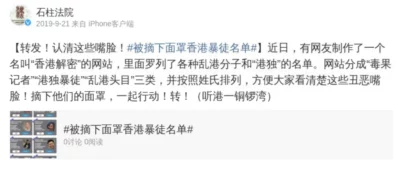

研究報告發現,「香港解密」網站在2019年8月至2021年5月期間最為活躍,起底約2,800名個人資料,透過至少一個Twitter賬戶、24個Telegram頻道,以及微博、微信(WeChat)等中國社交媒體散播起底內容,更獲中央電視台和中國法院等官方微博轉發,題為「轉發!認清這些嘴臉!被摘下面罩香港暴徒名單」。

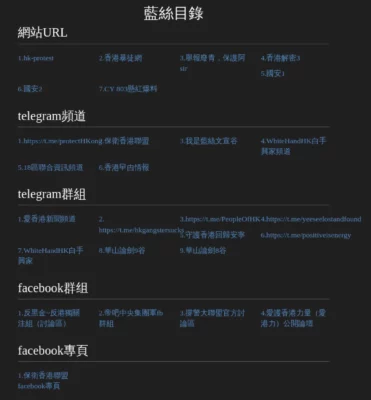

「香港解密」又透過設於俄羅斯的域名註冊公司,登記至少25個相似網域名稱,展示相同起底內容,登記的電郵地址hkleaks@yandex.com和hkleaker@yandex.com,yandex為俄羅斯免費電郵地址供應網站,註冊人身份和資料均被隱藏,更置身於香港執法管轄範圍之外。

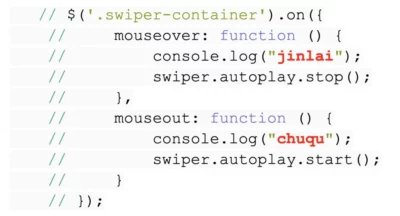

研究又發現,「香港解密」網站的編程語言(Javascript)有使用普通話拼音編寫的代碼,在gdlb.js的檔案中找到「jinlai」(進來)、「chuqu」(出去)、「gun dong lun bo」(滾動輪播)等普通話拼音。

2019年9月,香港私隱專員公署曾作出回應,「香港解密」網站域名在香港境外、即俄羅斯登記,網站伺服器不設於香港,基於《私隱條例》沒有域外管轄權,公署無法定權力逼令相關域外機構提供網站營運者資料。《條例》去年10月修訂,將「起底刑事化」和新增「域外管轄權」,賦予私隱專員法定權力,發出停止披露通知,要求訊息發佈平台移除「起底」訊息,或停止或限制任何人透過相關平台接收訊息。